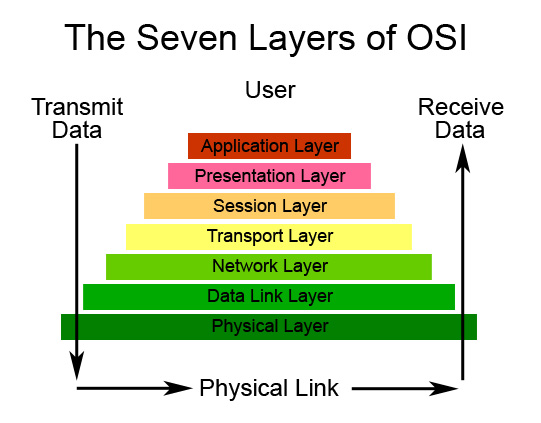

مدل OSI :

مدل OSI یک معماری شبکه نیست، چرا که هیچ سرویسی در آن تعریف نمی شود و هیچ پروتکلی توسط این مدل تعریف نمی شود، بلکه یک استاندارد تعریف شده به منظور ایجاد هماهنگی بین شرکت های تولید کننده نرم افزار و سخت افزار می باشد، که توسط استاندارد جهانی ISO تعریف شده است؛ این مدل از هفت لایه تشکیل شده است و به صورت زیر می باشد.

از معایب مدل OSI می توان به پیچیده بودن آن، بی موقع آمدن آن اشاره کرد؛ و اینکه خیلی خوب مدیریت نشد و دارای لایه های بیکار می باشد.و از آن تنها به عنوان یک تئوری شبکه استفاده می باشد.

- لایه هفتم : Application layer

این لایه شامل پروتکل هایی نظیر، پروتکل وب ویا HTTP ، پروتکل انتقال فایل ویا FTP و غیره می باشد؛ برنامه هایی نظیر مرورگر های وب، برنامه های مدیریت ایمیل در این لایه قرار می گیرند. این لایه در واقع واسط بین کاربر و دنیای شبکه می باشد.

- لایه ششم : presentation layer

این لایه وظیفه کنترل فرمت دیتا را بر عهده دارد و ساختار پیام را مدیریت می کند و در اصل آن را استاندارد سازی می کند. این لایه در واقع اطمینان حاصل می کند که فرمت دیتا، مناسب باشد و چنانچه فرمت آن مناسب نبود، آن را Convert می کند و همچنین در صورت نیاز، آن را Compress (فشرده سازی) و یا Encrypt (رمز نگاری) می کند.

- لایه پنجم : Session layer

این لایه وظیفه ی مدیریت دیالوگ بین کامپیوتر ها را بر عهده دارد و پس از برقراری جلسه، آن را مدیریت می کند.

وظایف این شبکه به شرح زیر است :

- برقراری جلسه

- مدیریت جلسه

- ارائه سرویس همگام سازی و کنترل دیالوگ

- اتمام جلسه

- لایه چهارم : Transport layer

این لایه همانطور که از نامش پیداست، وظیفه ی رسیدگی به عملیات انتقال را برعهده دارد. به این ترتیب که وصول اطمینان از رسیدن یا نرسیدن دیتا به مقصد، بر عهده این لایه می باشد.

این لایه در واقع تعیین می کند که ارتباط به Connection oriented ویا Connection less باشد.

همچنین وظیفه شماره گذاری دیتا به منظور گم نشدن آن، و همچنین جلوگیری از ارسال تکراری پس از قطعه قطعه کردن دیتا، برعهده این لایه می باشد.

- لایه سوم : Network layer

این لایه وظیفه ی مدیریت آدرس دهی منطقی به Packet ها و تحویل و همچنین مسیریابی آنها بر اساس اطلاعات ذخیره شده در Routing table را برعهده در این لایه در واقع مسئول کار با آدرس منطقی ویا همان IP می باشد.

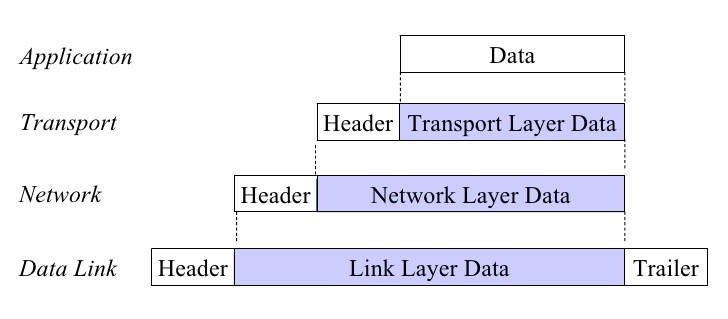

- لایه دوم : Data link layer

این لایه در واقع کنترل کننده لایه Physical است؛ این لایه در واقع وظیفه ی آدرس دهی فیزیکی و تعیین دسترسی به رسانه انتقال را مدیریت می کند و در واقع تعیین می کند که لایه فیزیکی چگونه کار کند؛ این لایه به دو زیر لایه LLC (Logical link control)

و MAC (Media Access Control) تقسیم می شود؛ که LLC وظیفه ی تصحیح خطا و کنترل عملکرد را داراست و MAC هم وظیفه ی تشخیص آدرس فیزیکی میزبان را برعهده دارد و در واقع آدرس فیزیکی Device را به منظور برقراری ارتباط با Device های دیگر را برعهده دارد.

وظایف این لایه به شرح زیر است :

- رفع خطای فیزیکی

- کنترل عملکرد لایه Physical و دسترسی به آن

- فریم بندی داده ها

- هماهنگی بین سرعت گیرنده و فرستنده

- لایه اول : Physical layer

این لایه وظیفه ی ارسال سیگنال از طریق کانال را برعهده دارد؛ این لایه یک لایه صرفا فیزیکی است، و مسائل طراحی در آن، عمدتا از نوع فیزیکی، الکتریکی، تایمی و غیره می باشد.

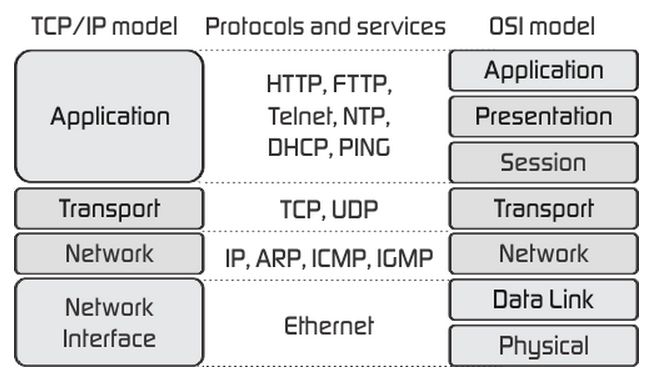

مدل TCP/IP

از این پروتکل به منظور برقراری ارتباط در شبکه های بزرگ استفاده می شود؛ برقراری ارتباط در این مدل، از طریق پروتکل های متعددی که در چهار لایه مجزا سازماندهی شده اند، می باشد.

هریک از لایه های موجود در این مدل و پروتکل هایشان، دارای وظیفه ی خاصی در فرایند برقراری ارتباط هستند؛ در زمان ایجاد یک ارتباط ممکن است در یک لحظه، تعداد زیادی از برنامه ها با یکدیگر ارتباط برقرار کنند؛ TCP/IP دارای قابلیت تفکیک روی برنامه های موجود بر روی یک کامپیوتر با سایر برنامه ها بوده و پس از دریافت داده ها از یک برنامه، آنها را بر روی برنامه متناظر موجود بر روی کامپیوتر دیگر، ارسال می کند.

پروتکل TCP/IP :

این پروتکل درواقع فقط یک پروتکل نیست، بلکه شامل چندین زیر پروتکل، مانند TCP ، UDP و IP می باشد.

زیر پروتکل ها :

TCP : این پروتکل رسیدن Packet را به مقصد، با اضافه کردن Ack و شماره پورت، تضمین می کند؛ در این پروتکل رسیدن Packet به مقصد مهم است و چنانچه Packet به درستی به مقصد نرسد، این عمل دوباره و دوباره انجام می شود و به این صورت کار می کند که با ارسال داده، یک ساعت فرضی شروع به حرکت می کند، چنانچه در این زمان مشخص، تاییدیه ارسال صحیح به فرستنده بازگردانده شد، Packet بعدی ارسال می شود، در غیر این صورت عمل ارسال دوباره و دوباره انجام می شود، تا زمانی که یا داده به مقصد برسد ویا پیام Destination unreadable دریافت شود.

در این پروتکل، رسیدن دیتا به مقصد و ترتیب آن اهمیت دارد، از این رو این پروتکل، یک پروتکل Connection oriented می باشد.

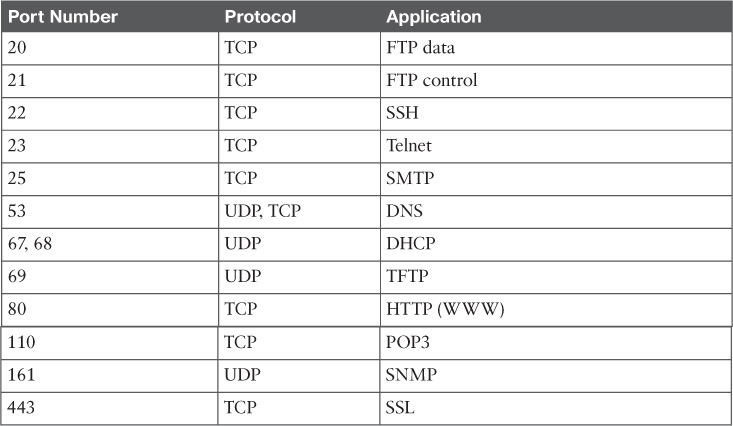

تعریف پورت (Port) :

Port به معنی درگاه است و همانطور که می دانید، برنامه های مختلف برای دسترسی به شبکه، از پورت ها استفاده می کنند؛ تعداد این Port ها 65536 تاست و 1024 تا از آنها اختصاصی می باشند.

تعریف ACK :

در پروتکل TCP/IP بر روی هر Packet یک عدد به عنوان ACK قرار داده می شود؛ تا به منظور تایید ارسال صحیح، توسط گیرنده به فرستنده بازگردانده شود.

پروتکل UDP :

در این پروتکل، ترتیب ارسال اهمیتی ندارد و دیتا بدون توجه به رسیدن و نرسیدن آن به مقصد، ارسال می شود؛ که این ارتباط، در واقع یک ارتباط Connection less است.

نکته : از TCP به منظور ارسال دیتا و از UDP برایlive stream (پخش زنده) استفاده می شود.

Internet Protocol (IP) :

در لایه Network عمل می کند و از آن به عنوان آدرس دهی فریم ها استفاده می شود.

:Security protocols

1- IPsec : این پروتکل امنیتی، به منظور ارائه خدمات امنیتی و رمز نگاری، در لایه شبکه، استفاده می شود؛ این پروتکل، این امکان را فراهم می کند که یک تونل رمزنگاری شده، بین فرستنده و گیرنده ایجاد شود و با ایجاد فرایند ابراز هویت خاص خود، هویت دو سر تونل را تایید می کند؛ این پروتکل، تنها به ترافیک مبتنی به IP ، اجازه ی رمزنگاری را می دهد و چنانچه در شبکه، از پروتکل دیگری استفاده شود، باید از پروتکل امنیتی دیگری، برای امن کردن آن استفاده کرد.

این پروتکل با اینکه ظاهر ساده ای دارد، اما به دلیل رمزنگاری و رمز گشایی و همچنین افزایش سایز دیتا، باعث کندی فرایند ارسال می شود.

2- SSL (Security Socket Layer) : از این پروتکل برای امن کردن پروتکل های غیر امنی همچون HTTP استفاده می شود؛ و از آن برای برقراری ارتباط ایمن بین سرویس دهنده و سرویس گیرنده در اینترنت استفاده می شود؛ و بر اساس یک سری الگوریتم های رمزنگاری، دیتایی را که قرار است در طول اینترنت انتشار یابد را امن می کند؛ این کار را توسط کلید های متقارن و نا متقارنی که در اختیار دارد، انجام می دهد؛ محرمانه ماندن اطلاعات، در طول مسیر ارسال، تضمین می شود و همچنین با فرایند های ابراز هویت خاص خود، هویت گیرنده و فرستنده را تعیین می کند و همچنین تضمین می کند که چنانچه دیتا در طول مسیر، به سرقت رفت، برای رباینده قابل تشخیص نباشد و باید به این نکته اشاره کرد که ابراز هویت دو طرف ارتباط را با در اختیار گذاشتن گواهی های مخصوص سرویس دهنده و سرویس گیرنده، انجام می شود.

3- Kerberos : یک پروتکل رمزنگاری می باشد، که از آن به منظور انجام اعتبار سنجی های قوی در شبکه استفاده می شود، این پروتکل بر این مبنا کار می کند که شبکه یک محیط نا امن است و اطلاعات ارسالی در آن قابل دستکاری و تغییر هستند.

4- WEP (Wire Equal Topology) : از الگوریتم RC4 برای رمزنگاری بسته های ارسالی از Access point یا کار شبکه بی سیم استفاده می شود.

5- EAP (Extensible Authentication Protocol) : از این پروتکل به منظور رمزنگاری در جایی استفاده می شود که بر Log in کردن از Smart cord استفاده شود.

6- 802.1X : این پروتکل که به پروتکل .1X معروف است؛ پروتکلی است که به منظور ایجاد امنیت در شبکه های Wire less استفاده می شود، و در شبکه های Wire هم قابل استفاده است.

با آرزوی موفقیت

استاد : مهندس مانی امینی

گرد آوری : www.NetIPro.ir